Apple Mail风波才刚刚过去,谷歌又炸出了苹果一波新漏洞,这一操作是否又让苹果用户的信心碎了一地?

近日,谷歌安全团队Project Zero披露一系列苹果的安全漏洞,涉及iPhone、iPad、Mac用户。该团队利用“Fuzzing”测试发现苹果基础功能Image I/O框架中的6个漏洞,OpenEXR中的8个漏洞。

随后谷歌团队向苹果报告了这些漏洞,6个Image I/O问题在1月和4月获得了安全更新,而OpenEXR则已在v2.4.1中进行了修补。在iOS13版本后都已经更新和修复,用户只需要将设备更新到最新版本即可。

说到Image I/O框架或许大家都还很陌生,简单来说就是会影响到设备图像使用的多媒体组件。当用户打开手机相册或者用微信传输图像时,这一框架就派上用场了。这意味着用户设备上的图片读写存储、社交工具中图像传输等涉及图像使用的基本都会用到这一基础框架。

Image I/O框架支持大多数常见的图像文件格式,如JPEG、JPEG2000、RAW、TIFF、BMP和PNG。当用户需要用到图片数据时,图片源是最好的方式。图片源提取了数据访问任务并且节省了通过原始缓存数据中管理数据的需要。数据源可以包含多个图片、缩略图、每张图片的属性和图片文件。

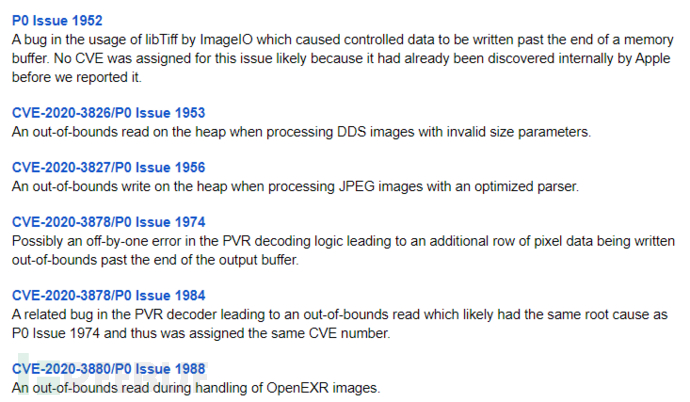

黑客如何利用这一框架进行攻击?在Project Zero团队的“Fuzzing”测试中,发现以下Image I/O中的6个漏洞:

该团队通过调整图片文件的部分参数,比如虚假的图片高度、宽度等,就会导致Image I/O框架运行出错。或者在“Fuzzing”过程中为Image I/O提供意外输入,以检测框架代码中的异常和潜在的未来攻击入口点。总之,通过异常的媒体文件,即可在目标设备运行无需用户干预的“零点击”代码。

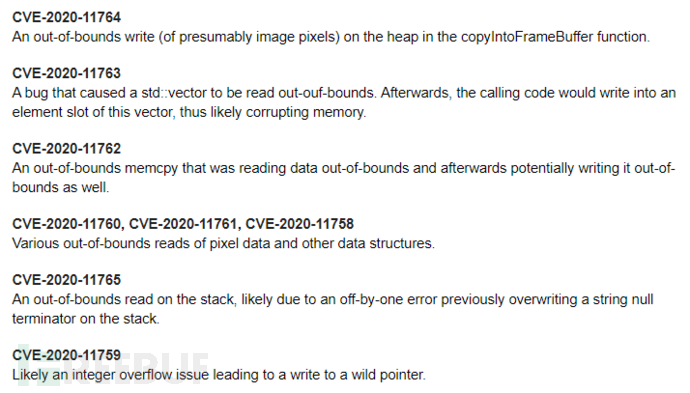

上图显示的Image I/O中的最后一个漏洞涉及OpenEXR图像处理内存溢出问题,该团队对开源的OpenEXR也进行了“Fuzzing”测试。

最后,该团队在OpenEXR中发现了8个漏洞。OpenEXR是一个用于解析EXR图像文件的开源库,它作为第三方组件随Image I/O一起发布,即苹果向第三方公开的“高动态范围(HDR)图像文件格式”的框架。

两个框架中的一系列漏洞会导致严重的用户数据泄露。再进一步而言,黑客尝试自动重启服务授权漏洞利用,存在可执行“零点击”远程代码的可能。

多媒体组件是最容易遭受黑客攻击的一个操作系统。Project Zero揭露的这一系列漏洞都是基础操作中容易遭到利用并产生严重后果的。

设备中的任何新型的多媒体文件,比如图像、音频、视频等都会自动转到本地OS库中并自动解析文件内容和处理流程。因此,攻击者一旦利用这些多媒体组件中的漏洞就可以无需用户交互地执行远程代码,进而接管设备或者开展其他恶意操作。

而在如今的社会,图像传输、视频分享等都是人们的家常便饭。隐藏在这些SMS、电子邮件、社交媒体中的恶意代码让用户的设备在网络上“裸奔”,这应该是要引起广泛关注的问题。

今有苹果Image I/O漏洞窃取用户图像数据,昨有gif动图接管微软Teams账户,这不禁让人反思,供应商在多媒体处理库的安全风险防范是不是还不够?

Apple Mail风波才刚刚过去,谷歌又炸出了苹果一波新漏洞,这一操作是否又让苹果用户的信心碎了一地?

近日,谷歌安全团队Project Zero披露一系列苹果的安全漏洞,涉及iPhone、iPad、Mac用户。该团队利用“Fuzzing”测试发现苹果基础功能Image I/O框架中的6个漏洞,OpenEXR中的8个漏洞。

随后谷歌团队向苹果报告了这些漏洞,6个Image I/O问题在1月和4月获得了安全更新,而OpenEXR则已在v2.4.1中进行了修补。在iOS13版本后都已经更新和修复,用户只需要将设备更新到最新版本即可。

说到Image I/O框架或许大家都还很陌生,简单来说就是会影响到设备图像使用的多媒体组件。当用户打开手机相册或者用微信传输图像时,这一框架就派上用场了。这意味着用户设备上的图片读写存储、社交工具中图像传输等涉及图像使用的基本都会用到这一基础框架。

Image I/O框架支持大多数常见的图像文件格式,如JPEG、JPEG2000、RAW、TIFF、BMP和PNG。当用户需要用到图片数据时,图片源是最好的方式。图片源提取了数据访问任务并且节省了通过原始缓存数据中管理数据的需要。数据源可以包含多个图片、缩略图、每张图片的属性和图片文件。

黑客如何利用这一框架进行攻击?在Project Zero团队的“Fuzzing”测试中,发现以下Image I/O中的6个漏洞:

该团队通过调整图片文件的部分参数,比如虚假的图片高度、宽度等,就会导致Image I/O框架运行出错。或者在“Fuzzing”过程中为Image I/O提供意外输入,以检测框架代码中的异常和潜在的未来攻击入口点。总之,通过异常的媒体文件,即可在目标设备运行无需用户干预的“零点击”代码。

上图显示的Image I/O中的最后一个漏洞涉及OpenEXR图像处理内存溢出问题,该团队对开源的OpenEXR也进行了“Fuzzing”测试。

最后,该团队在OpenEXR中发现了8个漏洞。OpenEXR是一个用于解析EXR图像文件的开源库,它作为第三方组件随Image I/O一起发布,即苹果向第三方公开的“高动态范围(HDR)图像文件格式”的框架。

两个框架中的一系列漏洞会导致严重的用户数据泄露。再进一步而言,黑客尝试自动重启服务授权漏洞利用,存在可执行“零点击”远程代码的可能。

多媒体组件是最容易遭受黑客攻击的一个操作系统。Project Zero揭露的这一系列漏洞都是基础操作中容易遭到利用并产生严重后果的。

设备中的任何新型的多媒体文件,比如图像、音频、视频等都会自动转到本地OS库中并自动解析文件内容和处理流程。因此,攻击者一旦利用这些多媒体组件中的漏洞就可以无需用户交互地执行远程代码,进而接管设备或者开展其他恶意操作。

而在如今的社会,图像传输、视频分享等都是人们的家常便饭。隐藏在这些SMS、电子邮件、社交媒体中的恶意代码让用户的设备在网络上“裸奔”,这应该是要引起广泛关注的问题。

今有苹果Image I/O漏洞窃取用户图像数据,昨有gif动图接管微软Teams账户,这不禁让人反思,供应商在多媒体处理库的安全风险防范是不是还不够?

- [ 2022-08-08 ] 云顶集团动态│沈昌祥院士莅临云顶集团信安考察指导

- [ 2024-10-25 ] 云顶集团动态丨yd2333云顶电子游戏与合肥工业大学、京师合肥律所开展产学研三方合作交流

- [ 2024-10-21 ] 中国中检江苏公司认证事业部总经理冯旭升一行莅临yd2333云顶电子游戏调研交流

- [ 2024-10-03 ] 云顶集团网络安全合规治理数智平台入选安徽省工信厅第七批省级服务型制造示范

- [ 2024-10-01 ] 云顶集团动态丨yd2333云顶电子游戏9月攻防演练精彩回顾

- [ 2024-09-23 ] 网络安全进校园丨yd2333云顶电子游戏助力安徽师范大学开展2024年“国家网络安全宣传周”系列活动

- [ 2024-09-19 ] yd2333云顶电子游戏与海润天睿合肥律所签订战略合作协议