暗影实验室在日常检测中发现了一个以“Coronavirus”命名的应用。而“Coronavirus”翻译过来就是冠状病毒的意思。威胁行为者通过将应用命名成与武汉冠状病毒相关的名字有利于博取用户的关注从而增加病毒传播感染的机率。

从Coronavirus的行为上来看,该恶意软件属于木马类病毒且具备较为详尽的窃取用户信息的功能,可定期从服务器更新加载恶意代码。除此之外该病毒还具备使用Teamviewer实现远程控制安卓设备的功能。

图1.1 应用图标

Coronavirus的加载方式

通过两次动态加载恶意代码的方式来完成恶意行为的执行:

(1)通过解析解密Asset目录下的json文件加载恶意代码

第一阶段加载有效负荷:

请求开启可访问性服务(可以自动进行各种 UI 交互并模拟用户点击屏幕上的项目)

监听处理用户点击事件,以下部分行为是通过该项服务配合完成。

从服务器下载恶意代码并配置参数设置(作为第二阶段恶意代码动态调用的参数传入。)

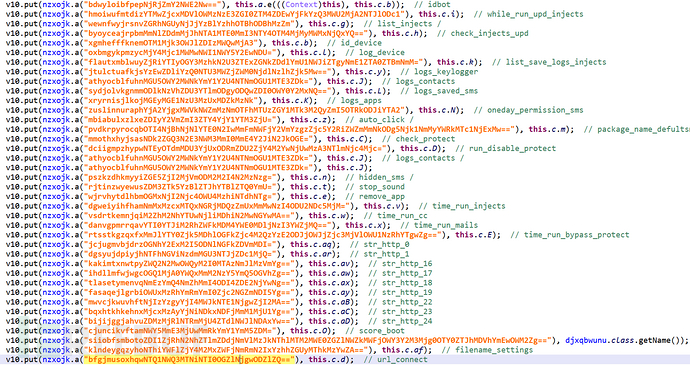

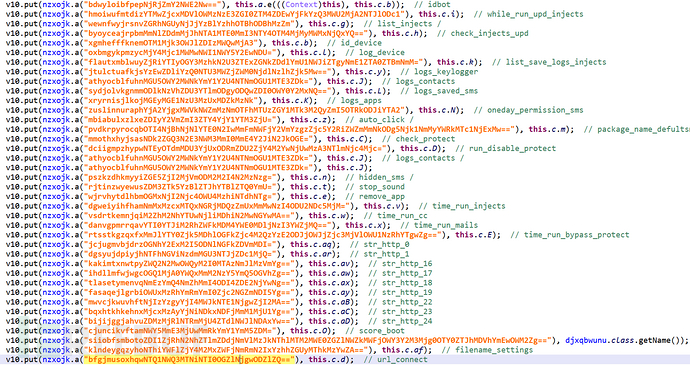

图2-2 第二阶段加载恶意代码的参数配置

使用Teamviewer实现远程控制安卓设备。

(2)从服务器动态获取恶意代码动态加载调用,服务器地址:http://k**ll.ug/。

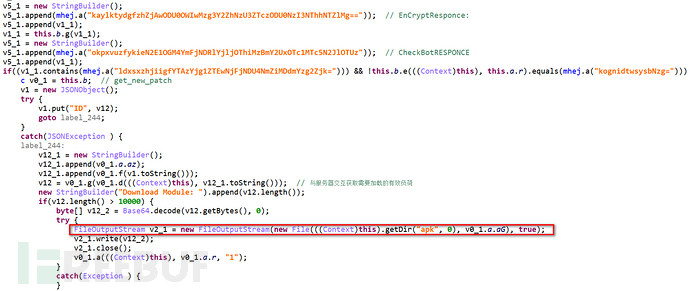

图2-4 从服务器获取恶意代码

(3)解析第一阶段配置的参数信息(指令)执行窃取用户隐私信息、发送短信、呼叫转移等操作,并将窃取的隐私信息上传至服务器:http://k**ll.ug/。

表2-1 指令列表

| 指令 | 行为 |

|---|---|

| grabbing_lockpattern | 截取锁屏(如用户在输入解锁密码或手势时截取屏幕) |

| request_permission | 请求敏感权限 |

| run_admin_device | 运行设备管理器 |

| URL | 查看网页 |

| ussd | 拨打USSD向网络发送一条指令,网络根据你的指令选择你需要的服务提供给你 |

| get_data_logs | 获取并保存已安装应用信息、联系人信息、短信信息 |

| grabbing_google_authenticator2 | 截取google二次验证输入的信息 |

| notification | 设置消息通知图标、标题、内容、样式并发送。 |

| grabbing_pass_gmail | 截取gmail信息 |

| remove_app | 防止卸载应用 |

| remove_bot | 移除机器人 |

| send_sms | 发送短信 |

| run_app | 运行更新的应用 |

| call_forward | 呼叫转移,将来电转移到指定号码 |

| patch_update | 补丁更新 |

| run_injects_emails | 获取注入的电子邮件页面的账号密码信息 |

| run_injects_banks | 获取注入的银行页面的账号密码信息 |

Coronavirus自我保护手段

(1)通过加密字符串,无用函数调用来增加研究员逆向分析难度。

(2)将自身加入白名单对进程进行保活从而防止进程被系统杀死。

图3-1 将应用加入白名单进行进程保活

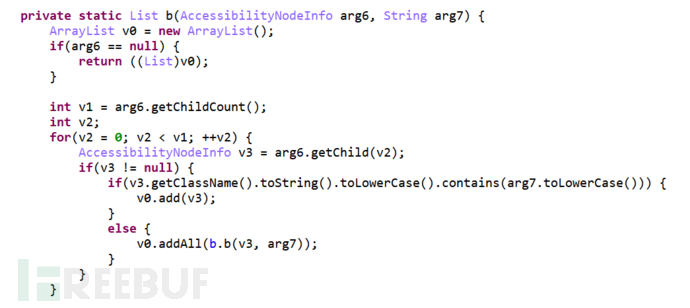

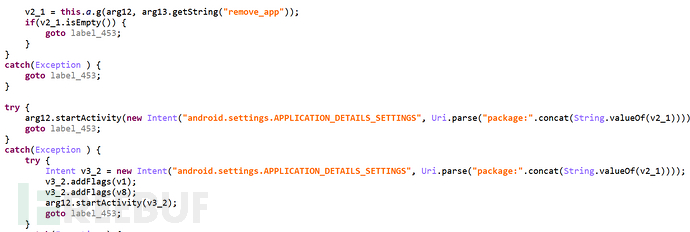

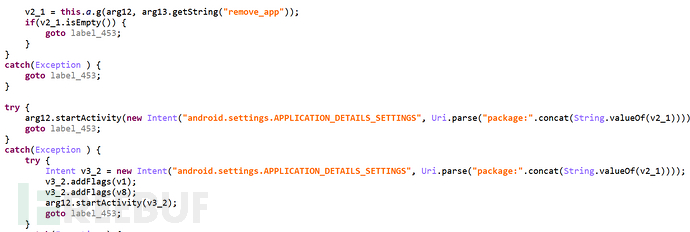

(3)隐藏图标,用户无法通过常规方式卸载应用。当用户通过进入应用详细界面卸载应用时,打开应用列表界面使用户无法进入应用详细界面。

图3-2 防止用户卸载应用

图3-3 绕过google GMS认证

总结

Coronavirus通过“冠状病毒”安装名称以及图标吸引用户安装使用,对用户的隐私信息造成了极大的安全隐患。由于武汉冠状病毒事件仍处于热点阶段,不少不法分子会利用该热点事件制作恶意软件、发送恶意邮件或短信目的在于侵害用户隐私信息、财产。用户应该提高双重警惕,在免于遭受冠状病毒对身心健康遭受侵害的同时,谨防该类恶意软件对自身隐私财产造成损害。

安全建议

由于恶意软件对自身进行了保护,用户通过正常方式无法卸载。可采取以下方式卸载。

(1)将手机连接电脑,在控制端输入命令:adb shell pm uninstall 包名。

(2)进入手机/data/data目录或/data/app目录,卸载文件名带有该应用包名的文件夹,应用将无法运用。

(3)安装好杀毒软件,能有效识别已知病毒。

坚持去正规应用商店或官网下载软件,谨慎从论坛或其它不正规的网站下载软件。

暗影实验室在日常检测中发现了一个以“Coronavirus”命名的应用。而“Coronavirus”翻译过来就是冠状病毒的意思。威胁行为者通过将应用命名成与武汉冠状病毒相关的名字有利于博取用户的关注从而增加病毒传播感染的机率。

从Coronavirus的行为上来看,该恶意软件属于木马类病毒且具备较为详尽的窃取用户信息的功能,可定期从服务器更新加载恶意代码。除此之外该病毒还具备使用Teamviewer实现远程控制安卓设备的功能。

图1.1 应用图标

Coronavirus的加载方式

通过两次动态加载恶意代码的方式来完成恶意行为的执行:

(1)通过解析解密Asset目录下的json文件加载恶意代码

第一阶段加载有效负荷:

请求开启可访问性服务(可以自动进行各种 UI 交互并模拟用户点击屏幕上的项目)

监听处理用户点击事件,以下部分行为是通过该项服务配合完成。

从服务器下载恶意代码并配置参数设置(作为第二阶段恶意代码动态调用的参数传入。)

图2-2 第二阶段加载恶意代码的参数配置

使用Teamviewer实现远程控制安卓设备。

(2)从服务器动态获取恶意代码动态加载调用,服务器地址:http://k**ll.ug/。

图2-4 从服务器获取恶意代码

(3)解析第一阶段配置的参数信息(指令)执行窃取用户隐私信息、发送短信、呼叫转移等操作,并将窃取的隐私信息上传至服务器:http://k**ll.ug/。

表2-1 指令列表

| 指令 | 行为 |

|---|---|

| grabbing_lockpattern | 截取锁屏(如用户在输入解锁密码或手势时截取屏幕) |

| request_permission | 请求敏感权限 |

| run_admin_device | 运行设备管理器 |

| URL | 查看网页 |

| ussd | 拨打USSD向网络发送一条指令,网络根据你的指令选择你需要的服务提供给你 |

| get_data_logs | 获取并保存已安装应用信息、联系人信息、短信信息 |

| grabbing_google_authenticator2 | 截取google二次验证输入的信息 |

| notification | 设置消息通知图标、标题、内容、样式并发送。 |

| grabbing_pass_gmail | 截取gmail信息 |

| remove_app | 防止卸载应用 |

| remove_bot | 移除机器人 |

| send_sms | 发送短信 |

| run_app | 运行更新的应用 |

| call_forward | 呼叫转移,将来电转移到指定号码 |

| patch_update | 补丁更新 |

| run_injects_emails | 获取注入的电子邮件页面的账号密码信息 |

| run_injects_banks | 获取注入的银行页面的账号密码信息 |

Coronavirus自我保护手段

(1)通过加密字符串,无用函数调用来增加研究员逆向分析难度。

(2)将自身加入白名单对进程进行保活从而防止进程被系统杀死。

图3-1 将应用加入白名单进行进程保活

(3)隐藏图标,用户无法通过常规方式卸载应用。当用户通过进入应用详细界面卸载应用时,打开应用列表界面使用户无法进入应用详细界面。

图3-2 防止用户卸载应用

图3-3 绕过google GMS认证

总结

Coronavirus通过“冠状病毒”安装名称以及图标吸引用户安装使用,对用户的隐私信息造成了极大的安全隐患。由于武汉冠状病毒事件仍处于热点阶段,不少不法分子会利用该热点事件制作恶意软件、发送恶意邮件或短信目的在于侵害用户隐私信息、财产。用户应该提高双重警惕,在免于遭受冠状病毒对身心健康遭受侵害的同时,谨防该类恶意软件对自身隐私财产造成损害。

安全建议

由于恶意软件对自身进行了保护,用户通过正常方式无法卸载。可采取以下方式卸载。

(1)将手机连接电脑,在控制端输入命令:adb shell pm uninstall 包名。

(2)进入手机/data/data目录或/data/app目录,卸载文件名带有该应用包名的文件夹,应用将无法运用。

(3)安装好杀毒软件,能有效识别已知病毒。

坚持去正规应用商店或官网下载软件,谨慎从论坛或其它不正规的网站下载软件。

- [ 2022-08-08 ] 云顶集团动态│沈昌祥院士莅临云顶集团信安考察指导

- [ 2024-10-25 ] 云顶集团动态丨yd2333云顶电子游戏与合肥工业大学、京师合肥律所开展产学研三方合作交流

- [ 2024-10-21 ] 中国中检江苏公司认证事业部总经理冯旭升一行莅临yd2333云顶电子游戏调研交流

- [ 2024-10-03 ] 云顶集团网络安全合规治理数智平台入选安徽省工信厅第七批省级服务型制造示范

- [ 2024-10-01 ] 云顶集团动态丨yd2333云顶电子游戏9月攻防演练精彩回顾

- [ 2024-09-23 ] 网络安全进校园丨yd2333云顶电子游戏助力安徽师范大学开展2024年“国家网络安全宣传周”系列活动

- [ 2024-09-19 ] yd2333云顶电子游戏与海润天睿合肥律所签订战略合作协议